1.요즘은 패스워드 방식 인증을 잘 사용하지 않습니다.

많은 리눅스 시스템은 SSH 키 방식으로 시스템을 접속합니다.

패스워드 방식으로 사용하여 인증을 하는 시스템을 보기가 어려워진 시대 입니다.

패스워드 방식을 사용하지 않으므로 패스워드 해시 알고리즘을 볼 경우도 줄어 들게 되었습니다.

그러나 간간히 일부 시스템은 여전히 패스워드 방식 인증을 사용 하고 있기도 합니다.

이러한 시스템 중 일부는 아직도 보안에 취약한 패스워드 해시 알고리즘 을 사용 하고 있습니다.

2.패스워드 해시 알고리즘은 이렇게 확인 합니다.

/etc/shadow파일을 열어서 각 사용자 계정에 대한 해시 값을 확인합니다.계정명다음의$가 해시 알고리즘 입니다.

| no | 구분 | 해시 알고리즘 |

|---|---|---|

| 1 | $1 | MD5 |

| 2 | $2a | Blowfish |

| 3 | $5 | SHA-256 |

| 4 | $6 | SHA-512 |

- 이런 형식이다.

root@buddy01:~:# vim /etc/shadow

.. 생략 ..

jackson:$1$mh8p2Qat$NkobYtLOHl3.ry3.MD5 해시로 패스워드 해시가 저장 되어 있다면 보안에 취약합니다.

요즘의 대부분 OS 의 패스워드 해시 알고리즘은 SHA 512 를 사용합니다.

4.패스워드 해시가 MD5 인 계정은 패스워드를 재 변경하고, 시스템에서 MD5 해시를 만들어 내고 요소를 찾아서 조치 해야 합니다.

5.결론

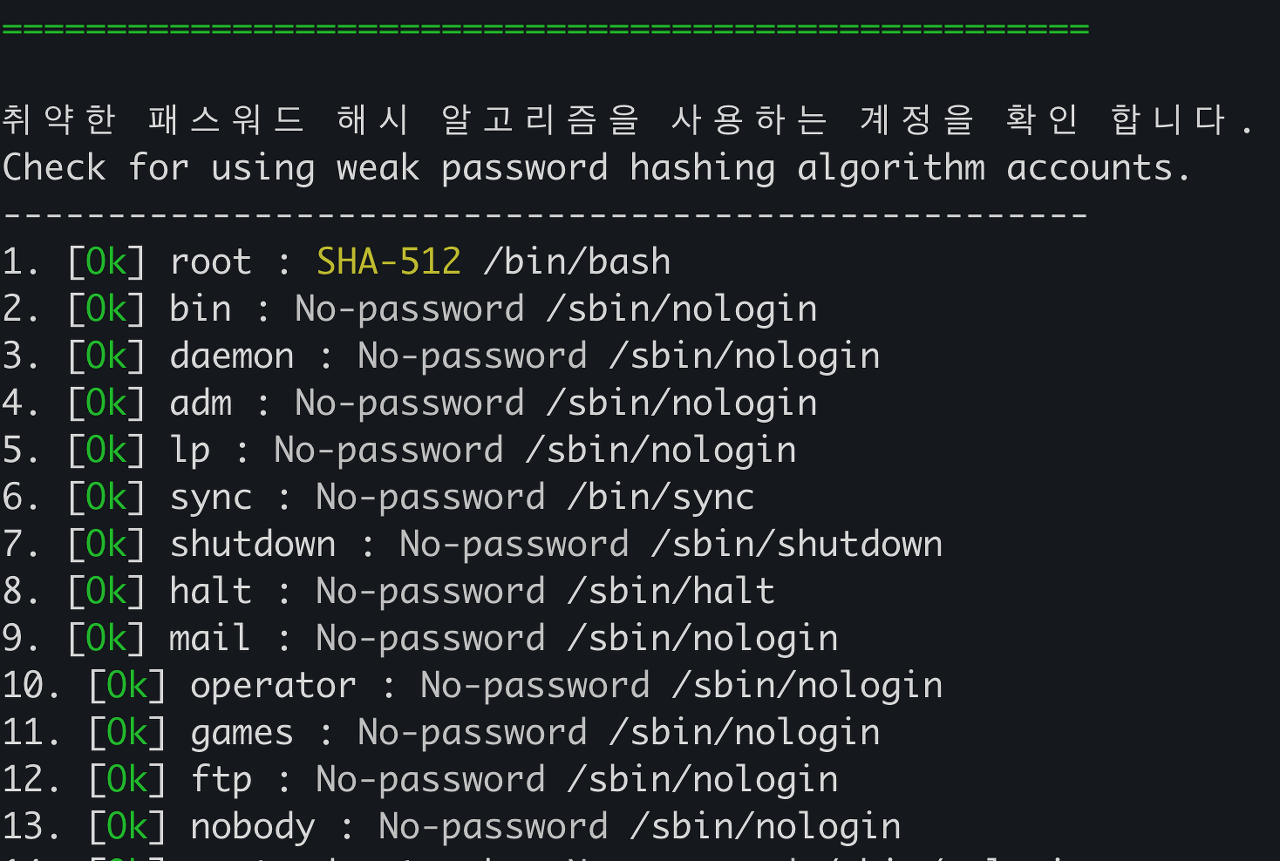

아래는 /etc/passwd 파일을 확인 > 리스트업 > MD5 해시 알고리즘을 찾는 간단한 코드입니다.

GitHub - password123456/script_collection: Just some blah, blah, blah scripts

Just some blah, blah, blah scripts. Contribute to password123456/script_collection development by creating an account on GitHub.

github.com

'개발' 카테고리의 다른 글

| [slack-sdk] 특정 채널에 업로드된 업로드 파일 목록 가져오기 (0) | 2023.09.13 |

|---|---|

| [slack-sdk] 특정 채널의 전체 사용자 목록 가져오기 (0) | 2023.09.12 |

| [slack-sdk] 워크스페이스에 참여한 전체 사용자 목록 가져오기 (1) | 2023.09.11 |

| 봇 응답 제한(봇이 동작 하는 채팅방 제한) 하기 (0) | 2023.06.23 |

| [미드저니] 미드저니 쇼케이스 페이지의 이미지 다운로드 위치를 알아보자 (0) | 2023.06.17 |